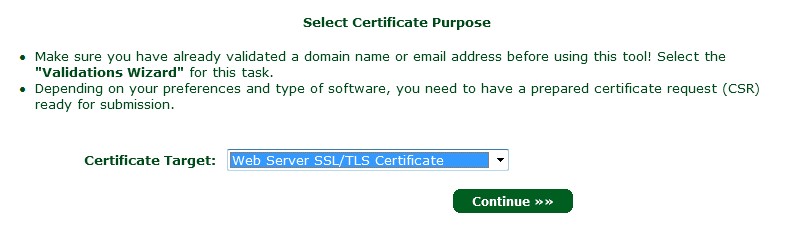

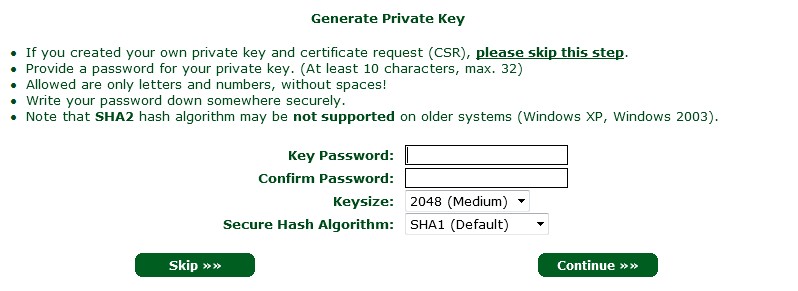

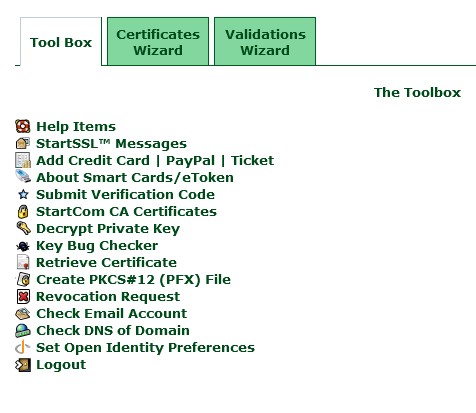

免费https证书,早期有startssl,现在有 let’s Encrypt

Let’s Encrypt 是 由非盈利组织 ISRG(Internet Security Research Group) 带来的免费 自动颁发 开放认证的HTTPS证书服务

Let’s Encrypt is a free, automated, and open certificate authority brought to you by the non-profit Internet Security Research Group (ISRG).

Let’s Encrypt发展到现在,兼容性已经得到非常长足的发展,足以媲美geotrust globalsign verisign等商业证书,由于该证书还是天然三级证书链,性能方面也有明显的优势,更难能可贵的是: 它免费提供RSA/ECC两个版本的证书.

缺点? 基于安全性,只有90天的有效期,需要定期续签,另外它不类似于startssl提供WEB界面给使用者,需要使用命令行工具自行签发,有一定的门槛

本文的目的就是推广Let’s Encrypt 并降低入门门槛

1. 创建身份认证私钥

这个证书就是Let’s Encrypt 辨认识别你的私钥

openssl genrsa 4096 > account.key2. 创建证书签名请求文件

CSR(Certificate Signing Request,证书签名请求)文件

创建RSA域名私钥

openssl genrsa 4096 > domain.key创建ECC域名私钥

openssl ecparam -genkey -name secp384r1 | openssl ec -out ecc.key生成CSR文件

openssl req -new -sha256 -key domain.key -subj "/" -reqexts SAN -config <(cat /etc/ssl/openssl.cnf <(printf "[SAN]\nsubjectAltName=DNS:4os.org,DNS:www.4os.org")) > domain.csr

openssl req -new -sha256 -key ecc.key -subj "/" -reqexts SAN -config <(cat /etc/ssl/openssl.cnf <(printf "[SAN]\nsubjectAltName=DNS:4os.org,DNS:www.4os.org")) > ecc.csr

3. 配置nginx 支持let’s Encrypt 自动校验

let’s Encrypt 是通过自签名程序生成一个随机文件,并访问你的域名的URL来校验你是否拥有这个域名的所有权,所以需要配置一个特定的目录和nginx location 路径,如果你有多台分布,请确认都能正确的访问到该目录文件.

创建用于存放验证文件的目录,例如:

mkdir ~/www/challenges/

然后配置一个 HTTP 服务,以 Nginx 为例:

server {

server_name www.4os.org 4os.org;

location ^~ /.well-known/acme-challenge/ {

alias /home/xxx/www/challenges/;

try_files $uri =404;

}

...

}4.从Let’s Encrypt获取证书

下载证书自动校验签发工具

wget https://raw.githubusercontent.com/diafygi/acme-tiny/master/acme_tiny.py校验并获取证书

python acme2_tiny.py --account-key ./account.key --csr ./domain.csr --acme-dir ~/www/challenges/ > ./signed.crt

python acme2_tiny.py --account-key ./account.key --csr ./ecc.csr --acme-dir ~/www/challenges/ > ./ecc.crt

现在获取下来的叫做站点证书, 为了浏览器能正确的识别证书的有效性,需要把中间证书一并下载下来并和站点证书合并

wget -O - https://letsencrypt.org/certs/lets-encrypt-x3-cross-signed.pem > intermediate.pem

cat signed.crt intermediate.pem > chained.pem

cat ecc.crt intermediate.pem > ecc_chained.pem

5.nginx双证书 配置

#RSA

ssl_certificate ssl/chained.pem;

ssl_certificate_key ssl/domain.key;

#ECC

ssl_certificate ssl/ecc_chained.pem;

ssl_certificate_key ssl/ecc.key;

需要特别留意下: nginx 1.11.1版本以后才支持双证书,如果低于此版本,建议只使用RSA证书即可

本文主要参考了jerryqu的个人网站,关于https jerryqu做了大量的研究,Let’s Encrypt,免费好用的 HTTPS 证书